Por: ARC Systems News

En marzo de 2024, la comunidad de software libre vivió uno de los incidentes de seguridad más alarmantes de los últimos años: el descubrimiento de un backdoor malicioso en XZ Utils, una biblioteca de compresión de datos ampliamente utilizada en distribuciones Linux. Conocido como CVE-2024-3094, esta vulnerabilidad obtuvo la puntuación máxima de 10.0 en el sistema CVSS, clasificándola como crítica.

¿Qué es XZ Utils y por qué es tan importante?

XZ Utils es una herramienta de compresión de datos de código abierto que incluye la biblioteca liblzma. Está presente en prácticamente todas las distribuciones Linux modernas, ya que se usa para comprimir paquetes, imágenes de kernel y otros archivos esenciales. Su integración profunda en el ecosistema Linux la convertía en un objetivo perfecto para un ataque de cadena de suministro.

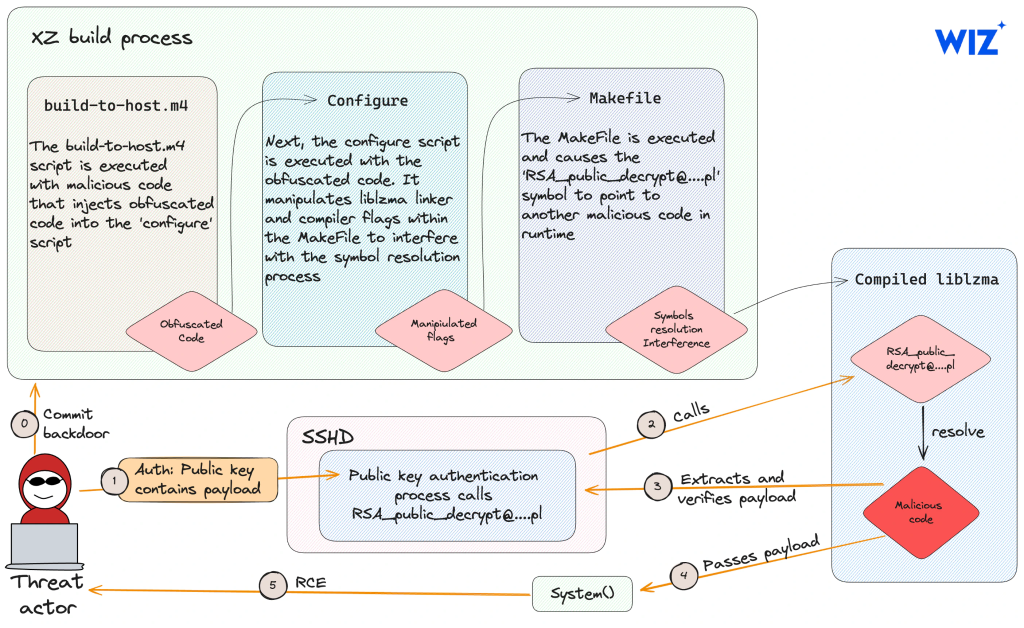

El backdoor afectaba específicamente las versiones 5.6.0 (lanzada en febrero de 2024) y 5.6.1 (marzo de 2024). Permitía a un atacante con una clave privada Ed448 específica ejecutar código remoto (RCE) a través de OpenSSH, bypassando la autenticación en sistemas vulnerables.

El descubrimiento: Una casualidad que salvó millones de sistemas

El 29 de marzo de 2024, el ingeniero de Microsoft Andres Freund detectó anomalías en el rendimiento de SSH durante pruebas en Debian Sid. Investigando, encontró que el problema provenía de modificaciones maliciosas en XZ Utils. Su alerta rápida en la lista de correo oss-security evitó una catástrofe mayor.

Sin esta detección accidental, expertos como Alex Stamos han opinado que podría haber sido “el backdoor más extendido y efectivo jamás plantado en software”.

Una operación de años: El rol de “Jia Tan”

La inserción del backdoor fue el culminación de una campaña de al menos tres años (desde 2021). Un contribuidor bajo el nombre Jia Tan (JiaT75 en GitHub) ganó gradualmente confianza en el proyecto, contribuyendo código legítimo y presionando (posiblemente con cuentas sockpuppet) al mantenedor original, Lasse Collin, para obtener derechos de commit y release.

En 2023-2024, Jia Tan introdujo cambios que ocultaban el código malicioso en los tarballs de distribución, activándose solo en builds específicos (x86-64 con glibc, en paquetes Debian/RPM).

CVE-2024-3094

Impacto y distribuciones afectadas

Aunque las versiones estables de la mayoría de distribuciones (como Ubuntu, Red Hat Enterprise Linux) no incorporaron las versiones comprometidas, sí afectó a versiones de desarrollo y rolling release:

- Fedora Rawhide, Fedora 40/41

- Debian testing/unstable/experimental

- openSUSE Tumbleweed

- Kali Linux, Arch Linux (temporalmente)

La respuesta fue inmediata: reversiones a versiones seguras (como 5.4.6) y parches. No se reportaron explotaciones en la naturaleza.

Lecciones aprendidas y recomendaciones

Este incidente destaca los peligros de la dependencia en mantenedores voluntarios no remunerados y la necesidad de mayor vigilancia en proyectos open source críticos.

Recomendaciones para administradores de sistemas:

- Verificar la versión: xz –version. Si es 5.6.0 o 5.6.1, downgradear inmediatamente.

- Actualizar a versiones posteriores a 5.6.2.

- En entornos cloud/container: escanear imágenes con herramientas como Trivy o Binarly.

- Monitorear logs SSH por actividad sospechosa.

- Diversificar mantenedores y auditar contribuciones en proyectos clave.

El caso de XZ Utils nos recuerda que incluso en el mundo open source, la confianza debe ir acompañada de verificación rigurosa.

Fuentes: Akamai Security Research, Binarly, CISA, Red Hat Advisories.

¡Mantente seguro y actualizado! Suscríbete a news.arcesystems.com.co para más noticias de ciberseguridad.