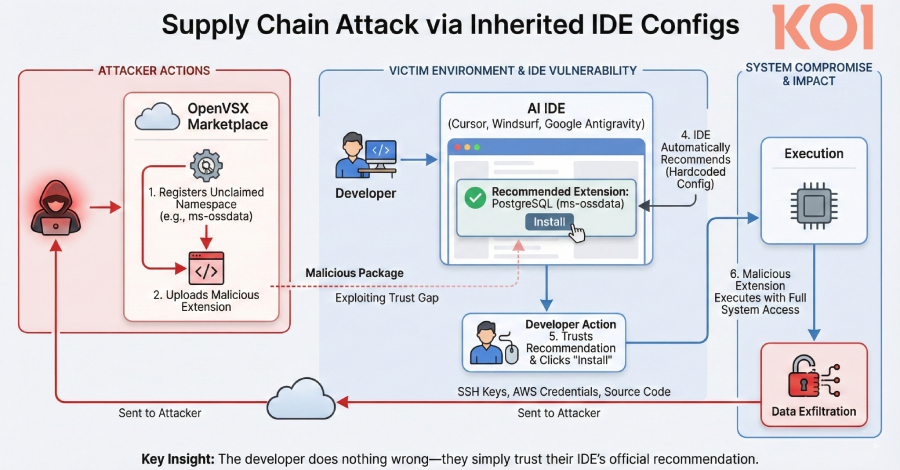

Una nueva amenaza en la cadena de suministro de software ha encendido las alarmas en la comunidad de desarrollo: varios entornos de desarrollo integrados (IDE) basados en Visual Studio Code (VSCode), como Cursor, Windsurf, Google Antigravity y Trae, están exponiendo a sus usuarios a ataques mediante recomendaciones de extensiones maliciosas.

Según investigadores de la firma de seguridad Koi, estos IDEs, que son forks de VSCode potenciados con inteligencia artificial, heredan listas de extensiones recomendadas originalmente configuradas para la tienda oficial de Microsoft. Sin embargo, debido a restricciones de licencia, estos forks no pueden usar la Visual Studio Marketplace y, en cambio, dependen del registro abierto OpenVSX, un mercado comunitario de extensiones compatibles con VSCode.

🛠️ ¿Cómo ocurre el ataque?

El fallo radica en que las recomendaciones de extensiones que muestran estos IDEs —por ejemplo, al abrir ciertos tipos de archivos o al detectar que cierto software está instalado— apuntan a extensiones que no existen en el registro OpenVSX. Esto deja espacios de nombres sin reclamar que cualquier actor malintencionado puede registrar y poblar con extensiones fraudulentas.

Esto significa que un desarrollador podría ver una recomendación legítima para instalar una extensión (por ejemplo, para trabajar con PostgreSQL o Azure Pipelines), instalarla confiando en la sugerencia del IDE… y terminar con una extensión maliciosa con malware oculto.

📌 Ejemplo de extensiones afectadas

Entre los espacios de nombres reclamados por los investigadores para evitar que atacantes los usen, están:

ms-ossdata.vscode-postgresqlms-azure-devops.azure-pipelinesmsazurermtools.azurerm-vscode-tools

…y otros más.

Estos placeholders no ofrecen funcionalidad real, pero bloquean que actores maliciosos publiquen código dañino bajo esos nombres.

📊 Impacto y respuesta

La advertencia se reportó inicialmente en noviembre de 2025 a los equipos responsables de los forks afectados. Desde entonces:

- Cursor corrigió el problema el 1 de diciembre de 2025.

- Google Antigravity eliminó 13 recomendaciones vulnerables y marcó el problema como resuelto el 1 de enero de 2026.

- Windsurf aún no ha publicado una respuesta o corrección al momento de redactar este artículo.

Además, la Eclipse Foundation, que opera OpenVSX, ha trabajado junto con los investigadores para verificar espacios de nombres restantes, eliminar aportes no oficiales y aplicar controles más estrictos en el registro.

🧠 Recomendaciones para desarrolladores

Dado que aún no hay evidencia de que atacantes hayan explotado activamente esta vulnerabilidad antes de su descubrimiento, los expertos en seguridad recomiendan:

- Verificar siempre las extensiones manualmente en el registro OpenVSX antes de instalar.

- Comprobar el editor y el publicador de las extensiones; no confiar ciegamente en las sugerencias automáticas.

- Considerar limitar permisos o entornos aislados al instalar extensiones de origen dudoso.

En un ecosistema donde las herramientas asinadas por IA prometen agilizar la productividad, este incidente recuerda la importancia de mantener prácticas de seguridad sólidas, incluso cuando las recomendaciones provienen de tu entorno de desarrollo de confianza.

Fuentes:

https://www.bleepingcomputer.com/news/security/vscode-ide-forks-expose-users-to-recommended-extension-attacks/

https://thehackernews.com/2026/01/vs-code-forks-recommend-missing.html

Arce Systems – Soluciones TI y Desarrollo Web news.arcesystems.com.co